Учти вот что. Установленный

файрволл начинает работать сразу же. А пока

он ничему не обучен, и не знает, что можно

пропускать, а что нет - может статься, он не

пропустит НИЧЕГО. То есть прекратит тебе

всякую связь с Инетом. Но! это не катастрофа,

это норрррмальный процесс. Надо его обучить,

включив его в режиме "обо всем незнакомом

спроси меня". Это на Administration, на закладке

Firewall фишку поставить посредине, значит Ask

Me First.

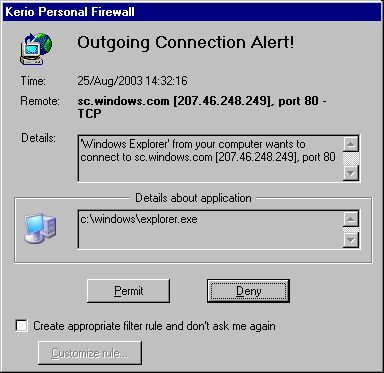

Вот включишь свой файрволл в режиме

"фишка посредине" - то исть обучение его

правилам - и сразу выскочить чего нибудь вроде:

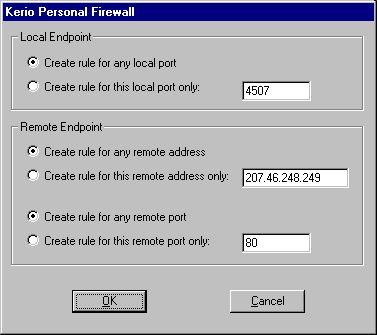

Нажмешь Permit - согласен. Нажмешь Deny - отказ в доступе. А чтоб правило создать, отметь Create appropriate filter и нажми опять же Permit или Deny. И будет тебе новый рул, но только для этой программкы (в данном случае Windows Explorer) и без конкретного адреса и порта а так вообще. А хочешь поточнее, нажми Castomize rule. И будет тебе такой экран:

Пометь в нем по вкусу и сделай

ОК. И будет это хороший рул.

А помечать нужно учитывая вот что:

Local Endpoint - это тот порт в

твоем компе, который открывает запросившая

соединения программа. За некоторыми

программами порты закреплены по стандарту.

HTTP - протокол для браузера, IE, например, -

всегда 80 порт. FTP - всегда 21 порт. И так далее.

Другие же программы, как Аська, скажем,

лепят свои коннекты через какой попало порт

из разрешенных стандартами. Что не есть

хорошо, впрочем, но терпимо. А портов

теоретически аж 65 тысяч, более-менее

подробный список вот.

Remote Endpoint - это адрес удаленного

компьютера и порт на нем, с которым

создается связь. Если это всегда один и тот

же компьютер - укажи связь только с ним. Это

важно для безопасности. Определенный обмен

должен идти только с твоим Интернет-провайдером

и ни с кем больше: запрос и получение твоего

динамического IP, запросы на DNS и DHCP сервера

провайдера. Это всего-то два, три адреса.

Просьбы на создание таких рулов появляются

сразу же при попытке установить соединение

с провайдером. Создаешь рулы, делаешь их

постоянными и в дальнейшем не должно быть

проблем. Смотри только чтобы появившийся в

окошке IP-адрес был действительно адресом

провайдерского сервера, а то ведь возможна

попытка подключения из той же подсети кого-нибудь

левого. Для этого верные адреса надо знать.

Но лучший рул - а лучшее враг

хорошего! - создается руками из меню Add , что в

Administration>Advanced.

И пишутся в нем правила примерно таким порядком:

Частные разрешения

Частные запреты

Общие разрешения

Общие запреты

Но это в принципе как хочешь, помни лишь

что сверху - первым выполняется.

А также безусловно и безпощадно нужно удавить

следующих змей:

Любые входящие и исходящие

любых форматов с адресов 10.0.0.0 - 10.255.255.255, 172.16.0.0

- 172.31.255.255, 192.168.0.0 - 192.168.255.255

Это локальные сети, их сообщений

не должно быть в Инете. Следует исключить

диапазон адресов своего провайдера (вероятно 172.с

чем-то), потому что для него ты в его локальной

сети (но только в его подсети!, не шире!) и диапазон

своей собственной локалки, то есть ты в ней

192.168.0.1, ну и еще кто? Но если нет локалки, то не

исключать ее.

Любые входящие и исходящие от Loopback 127.0.0.0 - 127.255.255.255

Запретить любые исходящие на адрес 255.255.255.255

Запретить прием широковещательных сообщений с адресов 224.0.0.0 - 31.255.255.255

Запретить прием DCHP с адреса 0.0.0.0

Закрыть для входа и выхода порты 135 - 139. (Это вирус MSBLAST и некоторые червяки лезут через них)

Ну и так далее, может и еще чего есть... В общем, установив эти законы, открыв проход своим программам - по их запросам создав рулы - можно переводить движок на максимальную защиту - и эге...

Но все же логи иногда смотри, э?